CVE-2020-1957 Apache Shiro 认证绕过漏洞

关于漏洞

Shiro框架使用拦截器对用户访问权限进行控制,常见的有如anon、authc等拦截器。anon拦截器为匿名拦截器,无需登陆即可进行访问,一般用于静态资源。authc为登陆拦截器,需要登陆才可以访问。用户可以在Shiro.ini编写匹配URL配置,将会拦截匹配的URL,并执行响应的拦截器。从而实现对URL的访问控制,URL路径表达式通常为ANT格式

漏洞影响:

Apache Shiro < 1.5.1

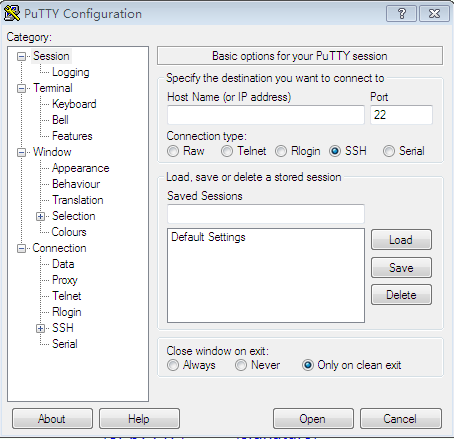

漏洞环境搭建

靶机IPl192.168.50.134

cd vulhub/shiro/CVE-2020-1957

docker-compose up -d![图片[1]-Apache Shiro 认证绕过漏洞复现-吾爱博客](https://s1.ax1x.com/2022/05/03/OFqdqe.jpg)

漏洞复现

访问/admin/目录,发现302跳转

![图片[2]-Apache Shiro 认证绕过漏洞复现-吾爱博客](https://s1.ax1x.com/2022/05/03/OFqWqg.jpg)

构造恶意请求

/xxx/..;/admin/即可绕过权限校验,访问到管理页面

![图片[3]-Apache Shiro 认证绕过漏洞复现-吾爱博客](https://s1.ax1x.com/2022/05/03/OFq7R0.jpg)

请求过程

- 客户端请求URL:

/xxx/..;/admin/ - Shrio 内部处理得到校验URL为

/xxxx/..,校验通过 - SpringBoot 处理

/xxx/..;/admin/, 最终请求/admin/, 成功访问了后台请求

© 版权声明

吾爱博客|AYFRE.COM 版权所有,转载请标明出处。

THE END

请登录后查看评论内容